Sicherheitshinweise

Aktuelle Informationen zum Thema Sicherheit

Aktuelle Informationen zum Thema Sicherheit

Für die Sicherheit Ihres Kontos ist neben der Vielzahl von Sicherheitsvorkehrungen, die durch Kreditinstitute und die Atruvia AG als IT-Dienstleister der Kreditinstitute umgesetzt wurden, die Sicherheit der genutzten Endgeräte sowie die Sensibilisierung der Bank-Kunden von hoher Bedeutung.

Gerade aktuelle Angriffszenarien zielen immer öfter nicht nur auf die Ausnutzung von System- und Anwendungsschwachstellen und nutzen gezielt bestimmte Verhaltensmuster der Anwender. Durch den sensiblen Umgang mit den gegebenen technischen Möglichkeiten lassen sich jedoch die meisten Angriffe abwehren.

Wir möchten Sie darauf aufmerksam machen, dass die MKB Mittelstandskreditbank AG nicht auf Telegram, Signal und WhatsApp aktiv ist.

Derzeit kommt es vermehrt vor, dass sich Betrüger auf diesen Diensten als MKB‑Mitarbeiter ausgeben, um an persönliche Daten oder Zugangsinformationen zu gelangen.

Bitte beachten Sie daher:

Betrüger verschicken Briefe mit einem QR-Code, um angeblich das TAN-Verfahren zu aktualisieren oder zu reaktivieren. Es werden in teilen auch der Rückruf eines Kundendienstmitarbeiters/Kundendienstmitarbeiterin angekündigt.

Über den QR-Code gelangen Kunden auf eine Phishing-Seite, auf der Zugangsdaten, VR-NetKey, PIN und weitere persönliche Daten (z. B. Telefonnummer, Girocard-PIN) abgefragt werden. Anschließend kontaktieren die Betrüger die Kunden telefonisch und setzen gezielt Social-Engineering-Methoden ein, um die Freigabe von Aufträgen zu erzwingen.

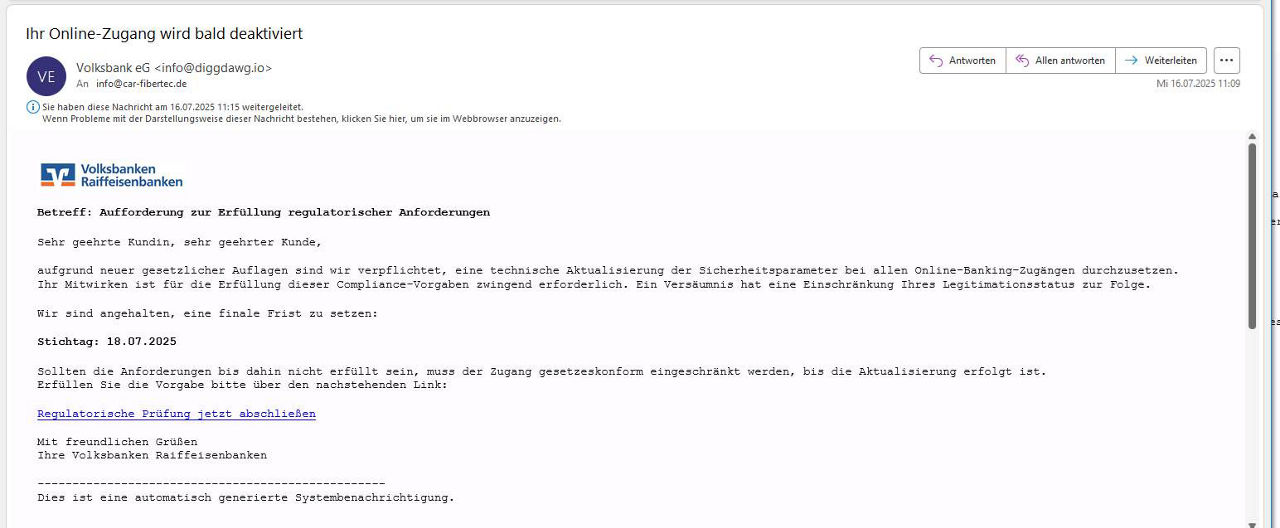

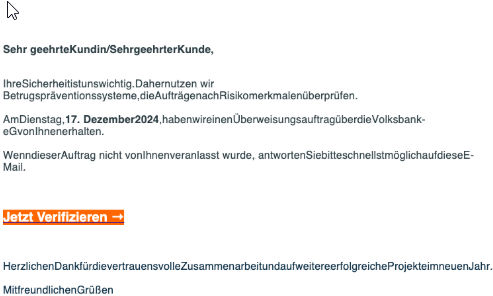

Das Opfer wird in gefälschten E-Mails dazu aufgefordert, eine Phishing-Seite aufzurufen. Diese E-Mails sind in der Regel so gestaltet, dass sie den Anschein erwecken, von einer vertrauenswürdigen Quelle zu stammen, wie beispielsweise der eigenen Bank oder einem bekannten Unternehmen. Ziel dieser Täuschung ist es, das Opfer dazu zu bringen, sensible Daten wie Benutzernamen, Passwörter oder Kreditkarteninformationen auf der Phishing-Seite einzugeben.

Um die vermeintliche Zustimmung aus der E-Mail mit Nachdruck zu erzwingen, werden Kunden zusätzlich von Betrügern angerufen und zum Aufruf der Seite gedrängt.

Ein Betrüger gibt sich als vermeintlicher Spender aus und initiiert eine hohe Spende (>1000€). Der Betrag wird per Lastschrift eingezogen. Kurz darauf fordert der Betrüger eine Rücküberweisung, da er angeblich einen Fehler bei der Betragseingabe gemacht habe. Nach der Rücküberweisung wird die ursprüngliche Lastschrift zurückbelastet – der Verein bleibt auf dem Schaden sitzen.

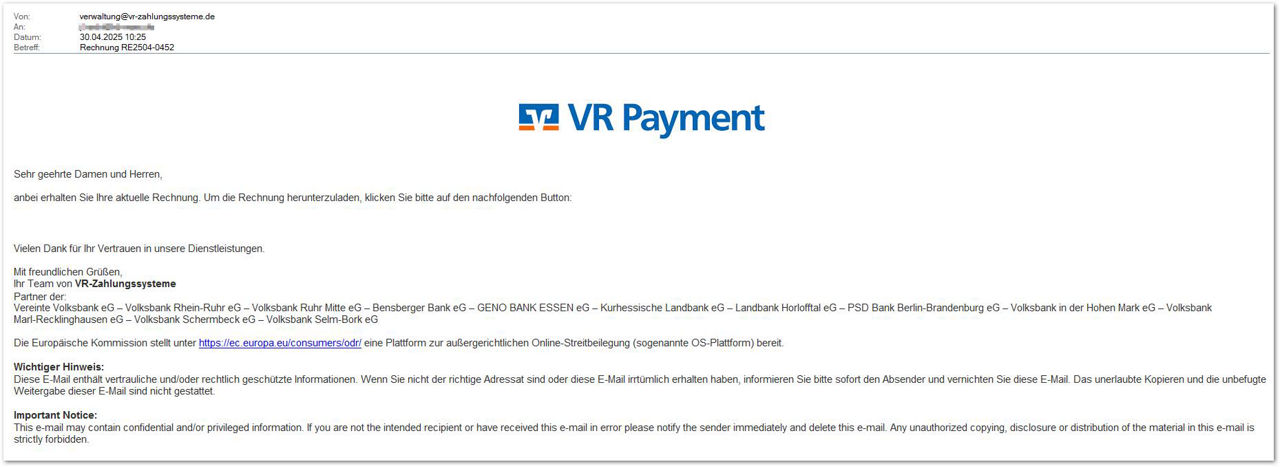

In gefälschten E-Mails wurde dazu das Opfer aufgefordert eine Rechnung herunterzuladen.

Auffällig ist, das das Logo von VR Payment verwendet wird anstatt das von VR-Zahlungssysteme.

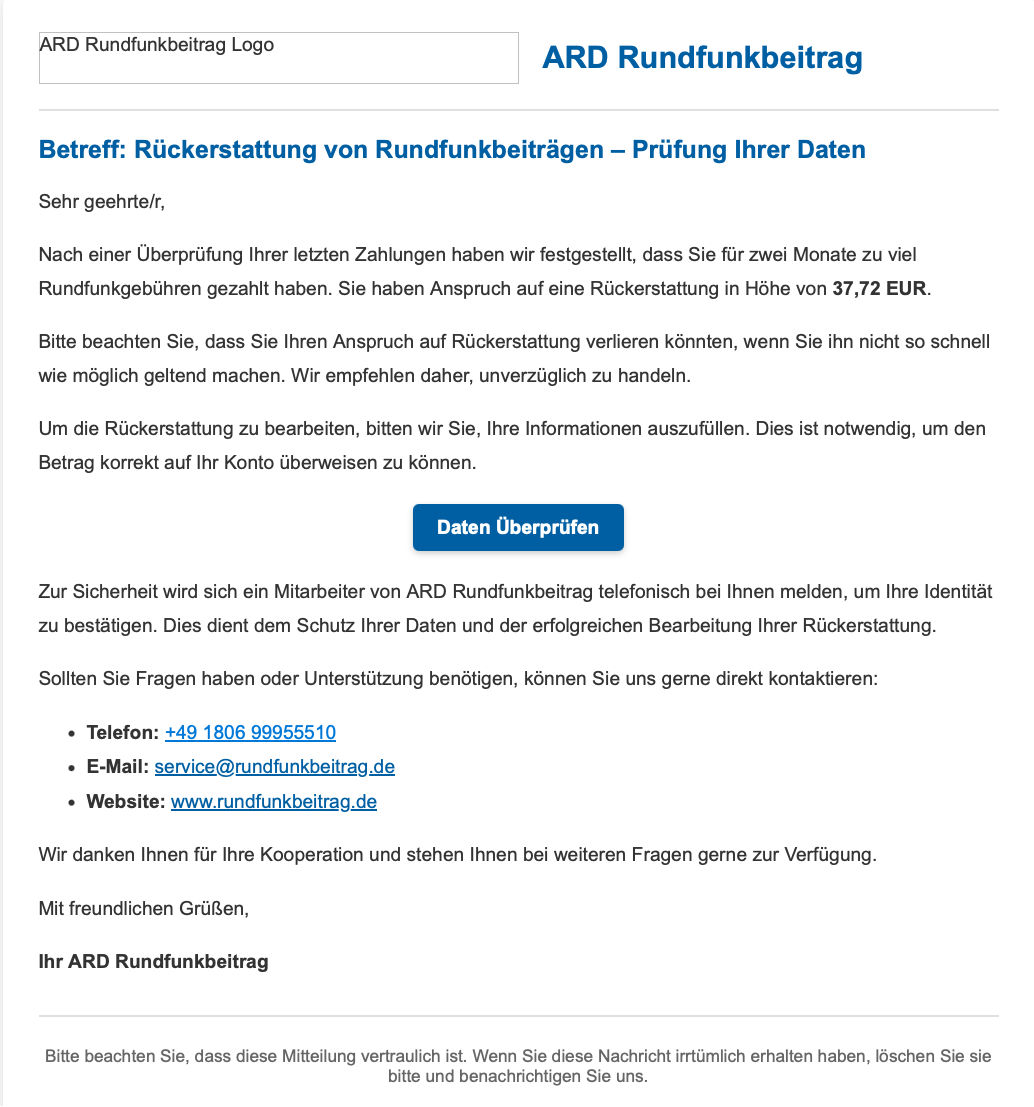

In einer Massen-E-Mail wurde dazu "Informiert", dass sie angeblich Rundfunkbeiträge zu viel gezahlt hätten und sie daher einen Anspruch auf Rückerstattung haben.

Der Linkaufruf, "Daten Überprüfen", soll den Tätern Bankdaten aber auch eine Telefonnummer zur Verfügung stellen, damit sich ein vermeintlicher Mitarbeitender bei den Betroffenen melden kann.

An dieser Kampagne ist auffällig, das der E-Mail-Betreff zum einen in Englisch verfasst ist und der Absender angeblich die "Australian Telecommunications Corporation" (***angus@norriss.co.uk) ist.

Die weiteren Angaben, wie Telefonnummer, E-Mail-Service-Adresse und Webseite, verweisen auf reguläre Services der Anstalt.

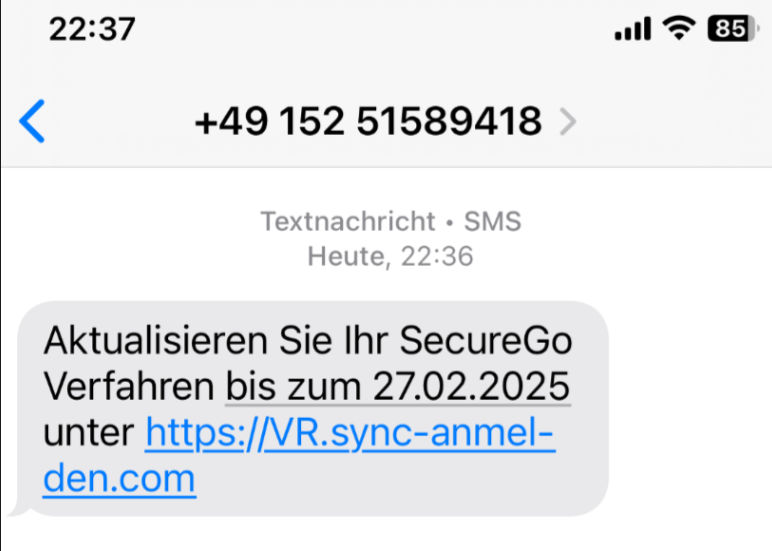

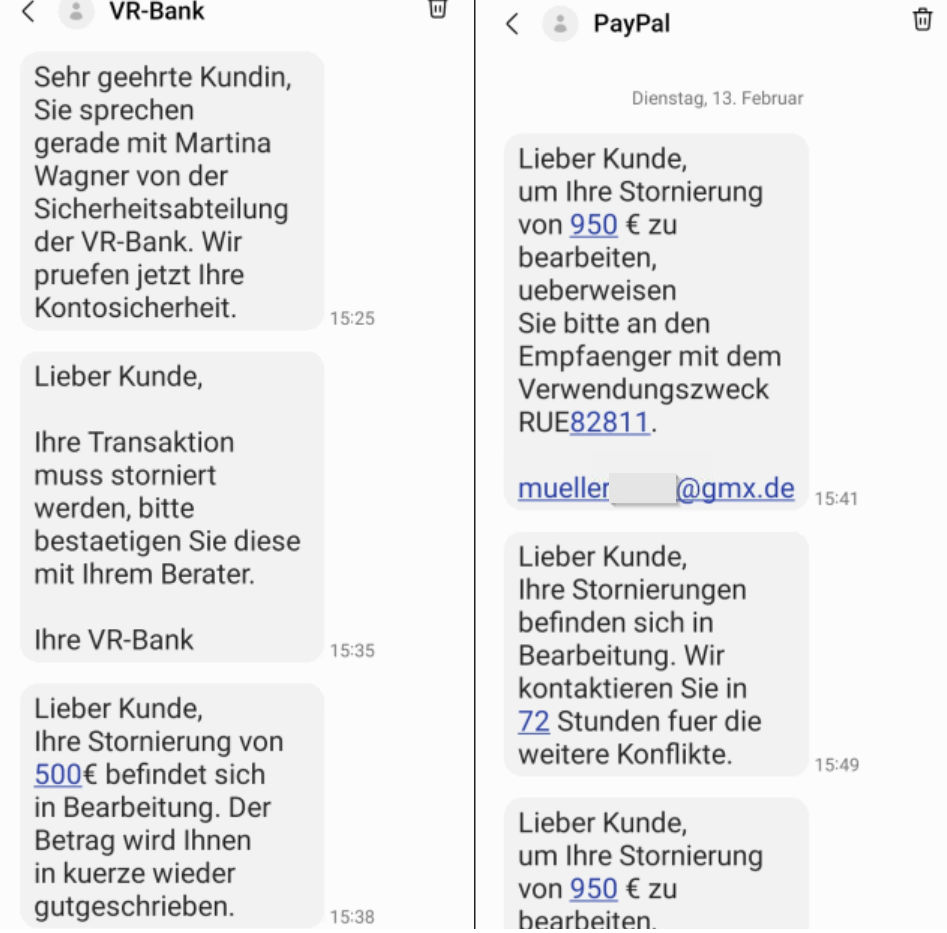

SMS-Phishing ist eine Methode mit der Betrüger versuchen, Bankkunden über SMS-Nachrichten versuchen auf Phishingseiten zu leiten oder sie (zum Beispiel mittels Werbebotschaft) dazu animieren, Kontakt mit den Betrügern aufzunehmen, die sich als seriöse Ansprechpartner tarnen.

Darüber hinaus kann auch zur Installation eines Trojaners aufgefordert werden.

Update 27.02.2025

Es ist dabei auffällig, dass es sich häufig um Toplevel-Domains handelt (.com), z.B.:

hxxps[://]vr-tan-verfahren[.]com/

hxxp[://]vr-app-tan[.]com/

hxxps[://]vr-aktualisieren[.]com/

hxxps[://]vr.sync-anmelden[.]com/

usw.

Da Phishing schon seit Jahren in ähnlicher Weise praktiziert wird, ist ein typischer Erkennungsfaktor, dass ein Link zu einer vermeintlichen Online-Bankingseite beigefügt wird.

Das grundsätzliche Vorgehen beim klassischen Phishing mittels E-Mail ist aus Tätersicht "Alt und Bewährt".

Damit möglichst viele Opfer auf diese Betrugsmasche hereinfallen werden die Kampagnen, der Vorwand, an das aktuelle Zeitgeschehen angepasst

Da Phishing schon seit Jahren in ähnlicher Weise praktiziert wird, ist ein typischer Erkennungsfaktor, dass ein Link zu einer vermeintlichen Online-Bankingseite beigefügt wird.

Derzeit werden Phishing-Briefe mit QR-Codes versendet. Ziel des sogenannten "Quishings" (QR-Code-Phishing) ist es, u. a. Bankkunden mit vertrauenserweckenden physischen Briefen dazu zu bringen, einen QR-Code zu scannen.

In den bekannten Fällen leitet der QR-Code auf Phishing-Seiten oder Seiten mit Schadcode weiter. Dadurch werden Zugangsdaten abgegriffen, die im weiteren Verlauf in betrügerischer Absicht verwendet werden.

In Deutschland sind neben klassischem Brief-Phishing auch unadressierte Postwurfsendungen und Briefe mit Einschreiben bekannt geworden. In einzelnen Kampagnen sind dabei mehrere zehntausend Briefe versendet worden sein.

Haben Täter durch eine betrügerische Aktivierung eines Sicherungsverfahrens die vollständige Kontrolle über das Online-Banking des Kunden erhalten, z.B. durch Realtime-Phishing, so können alle verfügbaren Onlineprozesse durch den Täter genutzt werden. Eine weitere Beteiligung des Kunden/Opfers bei der Betrugsdurchführung ist zu diesem Zeitpunkt nicht erforderlich.

In einem aktuellen Fall haben die Täter zum einen Kontaktdaten des Kunden geändert, um mögliche Bankrückmeldungen zu unterbinden, dann im Anschluss das beim Tagesgeld hinterlegte Referenzkonto geändert und letztlich die betrügerischen Transaktionen durchgeführt.

Betrüger erstellen Phishingseiten, die Werbeseiten von Banken imitieren, und bezahlen die Online-Suchdienste dafür, dass diese in den Suchergebnissen weit vorn platziert werden. Getarnt als ein reguläres Suchergebnis, verweisen diese Werbeeintragungen jedoch auf eine Phishingseite mit der Nutzerdaten abgefischt werden.

Täter haben vorab eine betrügerische Anzeige bei Suchmaschinenbetreiber geschaltet, die bei Eingabe des entsprechenden Banknamens als Suchergebnis prominent angezeigt wird. Um Bankkunden zu täuschen ist diese Anzeige, wie ein echter Link zur Bankseite gestaltet.

Folgt das Opfer dem Anzeigenlink, so wird er auf eine Bankphishingseite geleitet. Neben der Methode des Abspeicherns der Daten seitens des Angreifers gibt es auch eine Variante, bei der diese Daten unverzüglich durch die Täter im echten Online-Banking der Bank verwertet werden.

Achten Sie darauf, dass nur diese Internetadresse wirklich Ihre MKB ist: https://www.mkbag.de*

*= hier ändert sich je nach Seite der Webseitenname, davor muss aber immer https://www.mkbag.de stehen

Aktuelles Beispiel einer Phishing E-Mail:

Sehr geehrte/r Frau/Herr <vorname> <nachname>,

wir teilen Ihnen mit, dass ein Brief wiederholt nicht zugestellt werden konnte, was auf eine veraltete Anschrift hinweisen könnte. Dieser Umstand erfordert eine umgehende Handlung, da die Kommunikation von Geschäftsvorgängen beeinträchtigt wird und das Fortbestehen des Vertrags gefährdet ist.

Wir bitten Sie, Ihre Daten unverzüglich zu aktualisieren, da wir andernfalls einen kostenpflichtigen Nachforschungsantrag beim Einwohnermeldeamt stellen werden.

Zur Aktualisierung: Jetzt aktualisieren

Bitte klicken Sie auf den Link um den Prozess abzuschließen.

Freundliche Grüße

Ihre Support

Aktuell gibt es wieder Meldungen zu Schadensfällen im Zusammenhang mit Banktrojanern.

Die Trojaner reagieren dabei typischerweise erst bei höheren Zahlungen. Kleinere Überweisungen werden unverändert ausgeführt. Ist diese Vorbedingung, z. B. >1000€, erfüllt werden die Trojaner zum Freigabeprozess aktiv und ersetzen die ursprünglich eingegebene IBANs durch betrügerische IBANs. Auf dem infizierten PC werden dabei immer die ursprünglich eingegebenen IBANs angezeigt. Die Trojaner verfälschen somit sowohl die Eingaben als auch die Ausgaben von Informationen. Im Hintergrund wird so, ebenfalls durch den Kunden nicht sichtbar, der Haken für "Echtzeit-Überweisung" gesetzt.

Eine ordnungsgemäße Buchung kann nur durch den exakten Vergleich der IBAN in der Anzeige des Sicherungsverfahrens, SmartTAN plus oder SecureGo plus, mit der originären Ziel-IBAN festgestellt werden.

Sind die angezeigten IBANs unterschiedlich ist von einer Infizierung des Rechners auszugehen.

Kunden bekommen unaufgefordert einen neuen Aktivierungscode für Secure Go Plus per Post zugestellt, den sie wissentlich nicht beantragt haben.

Ein paar Tage später erhalten Betroffene einen Anruf mit gespoofter Telefonnummer. Die angebliche Bankmitarbeitenden nehmen direkten Bezug auf den postalisch zugestellten Aktivierungsbrief und führen gemeinsam mit dem Kunden die Aktivierung des Tätergeräts durch.

Dadurch haben die Betrüger den Bankaccount des Kunden übernommen und können von nun an eigenständig, ohne Kundenbeteiligung, agieren.

In einem konkreten Fall haben die Betrüger zuerst das Überweisungslimit hoch gesetzt und dann eine Umbuchung von einem Nebenkonto veranlasst. Der finale Cashout erfolgte dann im Anschluss an ein externes Konto ausserhalb der genossenschaftlichen Finanzgruppe.

Im Vorfeld sind die Täter im Besitz von Zugangsinformationen, (z.B. durch abphishen) Jedoch haben sie ohne ein TAN-Verfahren nicht die Möglichkeit größere Transaktionen auszuführen.

Unter dem Vorwand das ein "Lastschriftmandat" bei einem Dienstleister (z. B. Klarna, Spotify, Netflix, Amazon usw.) abläuft werden arglose Kunden auf eine Phishing-Seite umgeleitet. Wie immer wir auf eine besondere Dringlichkeit hingewiesen und dass ansonsten keine weiteren Zahlungen oder Services mehr durchgeführt werden können.

Auf der Phishing-Seite werden üblicherweise Bankzugangsdaten oder Kreditkartendaten abgefragt.

Um die Glaubwürdigkeit eines Anrufs des vermeintlichen Bankmitarbeitenden zu unterstreichen, senden Täter vorbereitende SMS an ihre Opfer. In dieser SMS wird in aller Regel auf einen dringenden Handlungsbedarf hingewiesen und dass diesbezüglich Kontakt per Telefon aufgenommen wird.

Als Kampagne sind folgende bekannt:

Die Kampagnen werden von den Tätern entsprechend der aktuellen Lage verändert.

Betrüger verschicken Nachrichten an Bankkunden, die den Eindruck erwecken, sie kämen von der Bank. Unter dem Vorwand, dass das TAN-Verfahren in Kürze abläuft oder die Registrierung der SecureGo App endet, versuchen Betrüger Zugangsdaten zu Online-Bankkonten zu erlangen.

Die dahinter liegende Methode ist klassisches Phishing.

Wir fragen niemals direkt nach Zugangsdaten (außer auf der Online-Anmeldeseite). Nutzen Sie bitte keinen Link aus einer Ihnen zugeschickten Nachricht, um sich direkt im Online-Banking einzuloggen.

Aktuell sind Betrüger mit einer Masche unterwegs, bei der sie digitale girocards zu Lasten eines geschädigten Bankkunden erstellen und dann damit Transaktionen tätigen.

In einem ersten Schritt müssen die Betrüger, z.B. durch eine der Phishingmethoden, an die Zugangsdaten des geschädigten Bankkunden gelangt sein. Anschließend wird mit diesen Daten eine digitale Karte bestellt und der Kunde unter einem Vorwand (hier: "Erneuerung des TAN-Verfahrens") zur Freigabe der TAN verleitet.

In einem konkreten Fall wurde der Bankkunde von einem angeblichen Bankmitarbeiter angerufen und unter einem Vorwand dazu gebracht, TAN-Freigaben zu tätigen. Mit diesen TAN-Freigaben wurden digitale girocards auf Geräten der Betrüger erstellt und freigeschaltet.

Betrüger verschicken E-Mails, die den Eindruck erwecken, sie kämen von der Bank oder anderen Portalen. Unter dem Vorwand, es sei dringlich eine Datenaktualisierung notwendig, versuchen Betrüger Zugangsdaten zu Online-Bankkonten zu erlangen.

Die dahinter liegende Methode ist klassisches Phishing.

Neben der direkten Ansprache des Kunden per Telefon nutzen Täter auch gezielte SMS oder eine Einblendung durch Schadsoftware im Windows Desktop zur Kontaktaufnahme.

Das daraus folgende Gespräch verläuft im weiteren in der üblicher Weise zu dem Punkt "Betrüger rufen Bankkunden an und geben sich zum Beispiel als Techniker aus"

Es wird, unter verschiedenen Argumenten, versucht, dass der Anrufe eine Software installiert um angeblich einen Fehler zu beheben oder Virus zu entfernen.

Im weiteren Verlauf wird man zum Beispiel gebeten eine Testtransaktion durchzuführen.

Weder Techniker von Microsoft noch Mitarbeiter der Bank würden je verlangen, irgendwelche Transaktionen (auch nicht als Test) zu tätigen.

Täter verschicken SMS an Bankunden mit der Aufforderung, ihre Kundendaten zu aktualisieren. Dahinter verbirgt sich die klassische Phishing-Methode, um Kundendaten von Bankkunden insbesondere Zugangsdaten zu Online-Konten, abzufischen.

Ebenso gibt es die Methode, bei der sich die Betrüger SMS verschicken, in denen sie sich als vermeintliche Angehörige von Bankkunden ausgeben und so versuchen, den Kontakt zum Bankkunden für betrügerische Aktivitäten herzustellen.

Mit der iPhone-PIN kann ein Angreifer die Apple-ID und damit das Benutzerkonto bei Apple übernehmen. Damit können alle mit dieser Apple-ID verbunden Geräte, z.B. iPads oder Mac für den echten Besitzer gesperrt werden.

Eine direkte Übernahme des Bankingzugangs der Volks- und Raiffeisenbanken ist nach aktueller Sachlage nicht wahrscheinlich, da der Zugriff auf die Banking- oder der SecureGo plus App nicht mit dem iPhone-PIN alleine möglich ist.

Betrüger verkaufen online Waren oder Dienstleistungen, die zwar vom Käufer bezahlt, vom Betrüger aber nicht geliefert werden.

Typisches Vorgehen:

Der Kunde hat in einem Onlineshop (bspw. eBay, Amazon) Ware bestellt, die nicht geliefert wird. Oftmals wurde die Ware deutlich unter dem üblichen Preisniveau angeboten ("Thermomix").

Weitere Maschen des Warenbetrugs sind Fake-Shops oder gekaperte Shops z. B. im Amazon Marktplatz.

Eine weitere Variante dieser Betrugsmethode besteht darin, dass über gefakte Web-Seiten Dienstleistungen (z.B. Ferienwohnungen mit sehr guter Ausstattung und Lage) zu einem sehr günstigen Preis angeboten werden. Die Nutzung der Dienstleistungen ist mit einer Anzahlung oder Vorabzahlung verbunden. Eine Leistung erfolgt nicht.

Betrüger rufen Bankkunden, insbesondere ältere Menschen, an und geben sich als ein ferner Verwandter (z.B. Enkel) oder Bekannter eines Verwandten aus, der sich zum Beispiel in Not befindet oder einen größeren Gewinn gemacht hat. Um den Verwandten aus dieser Not zu befreien oder den Gewinn auszulösen, benötigt dieser jedoch eine finanzielle Hilfe zum Beispiel für Anwaltskosten.

Durch geschickte Gesprächsführung und Argumentation schaffen es die Betrüger dann, die Bankkunden zur Überweisung eines Betrages auf ein meist im Ausland geführtes Konto zu überreden.

Betrüger rufen Bankkunden, insbesondere ältere Menschen, an und geben sich zum Beispiel als Techniker z.B. von Microsoft oder von einer Bank aus, um sich Zugriff auf den Rechner des Bankkunden zu verschaffen.

Unter dem Vorwand,

- man hätte auf ihrem Rechner ein Problem (z.B. Schadsoftware) entdeckt

- man müsste ein technisches Problem mit Hilfe des Kunden analysieren,

- man wolle eine technische Neuerung zusammen mit dem Kunden testen,

oder andere, wird der Kunde aufgefordert, eine Software zu installieren. Diese Software dient nicht, wie von den Betrügern behauptet z.B. der Beseitigung einer vermeintlichen Schadsoftware (Virus), sondern enthält Schadcode oder eine Software für den Remote-Zugriff der es den Betrügern ermöglicht, Transaktionen zu manipulieren (man in the middle).

Die Betrüger "beheben" nun zusammen mit dem Bankkunden das vermeintliche Problem in einer Online-Session. So werden die Bankkunden im weiteren Gespräch in der Regel aufgefordert, Testtransaktionen auszuführen. Durch die Schadsoftware werden diese Transaktionen aber so manipuliert, dass Betrag und Zielkonto nicht dem entsprechen, was die Bankkunden am Bildschirm sehen. Im Glauben, eine Testtransaktion z.B. über einen geringen Betrag an ein Familienmitglied auszuführen, geben die Bankkunden die Transaktion frei.

Die Betrüger sind in der Gesprächsführung mit den Bankkunden so versiert, dass sie es schaffen, diese über Stunden zu beschäftigen und mehrere Transaktionen auszuführen.

Die Täter sammeln dazu vorher Informationen über entscheidungsrelevante Personen in einer Firma, in der Regel über Geschäftsführer (CEO) und deren Sekretariate/Mitarbeiter, sowie über aktuelle Projekte, Entscheidungsvorlagen und so weiter. In der Folge werden die Personen, die über Kontovollmachten verfügen, kontaktiert. Die Täter geben sich dabei als der zuvor ausgekundschaftete Geschäftsführer oder andere Personen aus der Leitungsebene aus. Der Empfänger soll die Mail absolut vertraulich behandeln, da es sich um eine geheime Aktion (z.B. geheime Firmenübernahme, geheimer Großauftrag) handelt. Für diese Aktion muss angeblich ein hoher Geldbetrag ohne Aufsehen zu erregen überwiesen werden. Da der Auftrag vorgeblich vom "Chef" kommt, wird den Anweisungen oft schnell Folge geleistet und das Geld überwiesen.

Die hierdurch entstandenen Schäden sind zum Teil immens.

Sofern die Bank nicht selbst das Opfer dieser Betrugsmethode ist, werden bankfachliche Prozesse üblicherweise nicht unterwandert. Der Bankkunde (die betrogene Firma) führt die Transaktion selbständig durch.

Weiterentwicklung CEO-Fraud-Masche:

Hierbei werden fingierte Rechnungen an die Personen mit Kontovollmachten zur Überweisung weitergeleitet. Der Auftrag erfolgt hierbei wieder angeblich im Namen des Firmenchefs bzw. Vorstands. Durch die Unterstreichung der Dringlichkeit der Rechnungsbearbeitung wird ein gewisser Druck auf den Empfänger aufgebaut, die Überweisung möglichst unverzüglich auszuführen.

Betrüger verschicken SMS an potentielle Bankkunden, die den Eindruck erwecken, sie kämen von der Bank. Unter dem Vorwand, es sei dringlich eine Zustimmung notwendig, versuchen Betrüger Zugangsdaten zu Online-Bankkonten zu erlangen.

Die dahinter liegende Methode ist klassisches Phishing.

Betrüger nehmen die Umstellung auf SecureGo plus zum Anlass, das Bankverfahren von den Bankkunden zu übernehmen. Sie versenden dazu SMS an die Bankkunden mit der Aufforderung, den z.B. per Post erhaltenen Aktivierungscode auf eine in der SMS enthaltenen Phishingseite einzugeben.

Kommt der Bankkunde dieser Aufforderung nach, ermöglicht er die Aktivierung des Mobilgerätes des Betrügers für das SecureGo plus Verfahren.

Die Betrüger haben vorher, wahrscheinlich durch Phishing der Zugangsdaten, Zugang zum Online Banking des Bankkunden erlangt. Damit registrieren die Betrüger entweder ein neues TAN-Verfahren (Erstregistrierung SecureGo plus statt mobile TAN) oder ein (weiteres) Gerät, das unter ihrer Kontrolle steht, für SecureGo plus. Haben sie ein weiteres Gerät registriert, löschen sie anschließend das alte Gerät des Bankkunden. Über dieses neu freigeschaltete Gerät führen sie dann Transaktionen aus, von denen der Bankkunde nichts mit bekommt.

Betrüger rufen bei Bankkunden an und teilen diesen mit, dass ihr Bausparvertrag nach neuen EU-Richtlinien ungültig sei. Der Zweck dieser Anrufe dient dazu an vertrauliche Kundendaten zu gelangen. Die MKB Mittelstandskreditbank AG ruft niemals bei seinen Kunden anrufen, um Daten zu erfragen. Bitte beenden Sie sofort das Gespräch und melden Sie sich im Zweifel bei uns, damit die örtlichen Polizeibehörden informiert werden können.

Betrüger versenden E-Mails oder Briefe mit eingebetteten QR-Code, die Links auf Internetseiten mit Schadcode oder Eingabefelder für Logindaten zum Abfischen von Authentifizierungsdaten enthalten.

Durch die Verwendung der QR-Codes können Spamfilter und Virenscanner eventuelle dynamische Anhänge nicht erkennen.

Ziel der Betrüger ist es, die Logindaten von Bankkunden abzufischen oder auf meist weniger gesicherten Endgeräten Schadcode zu intallieren.

[update 06.12.2021]

Phishing-Postbrief: zur Aktivierung des ePostfach TAN-Verfahrens (Phase B)

Mit dem Aufhänger, dass mobile TANs nicht mehr genutzt werden dürfen, versenden Täter ein präpariertes Anschreiben. Das Anschreiben suggeriert dem Opfer, es müsse eine neue App registrieren, wofür in Kürze ein Freischaltcode zugesandt würde. Das Ziel der Täter ist, zum bereits abgephisten Online-Zugang (VR-Netky und PIN) ein TAN-Verfahren zu erschleichen. Mit dem zugesandten Freischaltcode wird keine App, sondern ein Banking-Gerät der Betrüger für das Bezahlverfahren freigeschaltet.

Betrüger versenden E-Mails an Bankkunden mit der Aufforderung angeblich SecureGo plus zu aktivieren, was aber zur Aktivierung eines Endgerätes der Betrüger führt.

Betrüger nehmen die Umstellung auf SecureGo plus zum Anlass, das Bankverfahren von den Bankkunden zu übernehmen. Sie versenden dazu E-Mails an die Bankkunden mit der Aufforderung, die per SMS versendete TAN zum Anzeigen eines Aktivierungscodes für die Geräteaktivierung zu bestätigen. Mit der TAN kann sich der Betrüger dann den Aktivierungscode im Online Banking des Bankkunden für seine Geräteaktivierung ansehen.

Kommt der Bankkunde dieser Aufforderung nach, ermöglicht er die Aktivierung des Mobilgerätes des Betrügers für das SecureGo plus Verfahren.

Die Betrüger haben vorher, wahrscheinlich durch Phishing der Zugangsdaten, Zugang zum Online Banking des Bankkunden erlangt. Damit registrieren die Betrüger entweder ein neues TAN-Verfahren (Erstregistrierung SecureGo plus statt mobile TAN) oder ein (weiteres) Gerät, das unter ihrer Kontrolle steht, für SecureGo plus. Haben sie ein weiteres Gerät registriert, löschen sie anschließend das alte Gerät des Bankkunden. Über dieses neu freigeschaltete Gerät führen sie dann Transaktionen aus, von denen der Bankkunde nichts mit bekommt.

[Update 03.09.2021]

Die Täter sind bereits im Besitz von VR-NetKey und passenden Pin. (z. B. aus Phishing)

Der Betrüger registriert sein eigenes Mobiltelefon für VR-SecureGo Plus. Der erzeugte Freischaltcode wird daraufhin per Post an den VR-NetKey Inhaber verschickt.

Der Kunde wird parallel per E-Mail unter dem Vorwand einen Fehler korrigieren zu müssen aufgefordert, den von der Bank versendeten Freischaltcode für die VR-SecureGo Plus-App (per Foto oder als Buchstaben-/Zahlenkombination) über das Onlinebanking-Postfach an den vermeintlichen Bankberater zurück zu senden. Diese Mail wird im Namen des real existierenden Bankberaters verschickt (Spoofing).

Der Kunde glaubt, dass nur er selbst den Zugang zum gesicherten Bereich hat und schenkt dadurch der gefälschten Banknachricht Glauben. Die dazu benötigten Informationen sind für den Betrüger zum Teil im OnlineBanking einsehbar.

Häufig ist der Beratername, die Festnetz-Rufnummer, eine E-Mail-Adresse und über die Terminvereinbarung oder zuvor gesendeten Nachrichten abrufbar.

Der gesamte Prozess wurde dann augenscheinlich zum Urlaubsbeginn der Beraterin/des Beraters gestartet. Es wird evtl. auch vorab angekündigt, dass ein Mitarbeiter (Betrüger) eines Serviceteams behilflich sein kann.

Empfohlene Maßnahmen:

Freischaltcodes (SMS, mobileTAN, AppTAN oder ähnliches) dürfen nie weitergegeben werden (auch nicht an die Bank)

Betrüger rufen Bankkunden an und geben sich als Bankmitarbeiter aus. Angeblich hätte man eine verdächtige Überweisung verhindert und bittet nun den Kunden um Mithilfe. Im Laufe des Gesprächs versuchen die Betrüger wichtige Online-Banking-Zugangsdaten abzufragen, um z.B. eine Testüberweisung durchzuführen.

Die MKB Mittelstandskreditbank AG würde nie bei seinen Kunden anrufen, um solche Zugangsdaten zu erfragen. Bitte beenden Sie sofort das Gespräch und melden Sie sich im Zweifel bei uns, damit die örtlichen Polizeibehörden informiert werden können.

Empfohlene Maßnahmen:

Freischaltcodes dürfen nie weitergegeben werden (auch nicht an die Bank) und somit auch nicht in das Online-Postfach eingestellt werden.

Trojaner "Vultur" für Android-Smartphones spioniert Login-Daten fürs Online-Banking aus

IT-Sicherheitsforscher der Firma ThreatFabric haben einen neuen Trojaner für Smartphones mit dem Betriebssystem Android entdeckt und diese "Vultur" (dt. Geier) getauft. Neu an Vultur ist, dass er Funktionen zur Bildschirmaufzeichnung verwendet, um sensible Informationen auf den betroffenen Mobiltelefonen auszuspähen. Die Angreifer haben dabei aktuell vor allem Login-Daten inklusive Passwörter fürs Online-Banking von Nutzern in Italien, Australien und Spanien (ING, ABN Amro, HSBC, die italienische Post- und Volksbank, Santander) und für Krypto-Wallets (Coinbase, Kraken, Crypto.com) im Fokus.

Die Malware wurde als App mit dem Namen "Protection Guard" über den Google Play Store verbreitet.

Bisher wurde auf Smartphones vor allem die Overlay-Technik eingesetzt, um Autorisierungsdaten von Bankkunden abzugreifen. Bei dieser Technik werden dem Original täuschend echt nachgestaltete Webseiten über die echte Banken-Webseite gelegt und so die Anmeldedaten abgegriffen.

Mit Voltur setzen die Angreifer auf VNC-Techniken (Virtual Network Computing), um Bildschirminhalte und Tastatureingaben aufzuzeichnen und so automatisiert Anmeldedaten abzugreifen. Gegenüber der Overlay-Technik bietet dieses Verfahren den Angreifern den Vorteil, dass sie nicht für jede Bank eine separate Banken-Webseite nachgestalten müssen.

Zudem kann die Malware-einschleppende App Protection Guard nicht einfach gelöscht werden. Vultur verhindert die einfache Deinstallation der App, indem den Nutzern der Zugriff auf den Deinstallations-Button verweigert wird.

Als generelle Sicherheitsmaßnhame sollten auf allen Endgeräten, die für das Online-Banking verwendet werden, stets aktuelle Virenscanner installiert sein. Bankkunden sollten nicht unüberlegt Apps auf ihren Smartphones installieren und diesen nur minimalen Zugriff auf die Funktionen des Smartphones gewähren.

Aktuell sind verstärkt E-Mails mit gefälschten Absenderadressen im Umlauf, die Sie dazu auffordern Ihre persönlichen Daten preiszugeben! Diese E-Mails werden in betrügerischer Absicht versendet. Wir verschicken nie Aufforderungen per E-Mail zur Anmeldung auf mkbag.de, wo Sie unter Angabe unterschiedlichster Gründen (z.B. Unstimmigkeiten der hinterlegten Kontaktdaten) Ihre Zugangsdaten wie Teilnehmername, PIN, iTANs eingeben oder auf in der mail enthaltene Links klicken sollen.

Löschen Sie bitte umgehend diese E-Mails. Klicken Sie nicht auf die angezeigten Links und öffnen Sie keine Dateianhänge!

Im Zweifelsfall wenden Sie sich bitte an die Hotline unseres telefonischen Supports unter 040 548879-0 , bevor Sie auf eine solche E-Mail reagieren.

Beispiel einer solchen Phishing-Mail

Sehr geehrte Kundin, sehr geehrte Kunde,

bei einem kürzlichen durchgeführten Sicherheitscheck Ihrer hinterlegten Zugangsdaten sind uns einige Unstimmigkeiten aufgefallen. Wir haben Ihren Zugang bis auf Weiteres eingeschränkt. Es ist unbedingt notwendig, dass Sie all Ihre Daten stets aktuell halten ist, dies nicht der Fall sind wir angewiesen umgehend entsprechende Maßnahmen zu ergreifen. Um Ihren Zugang wieder freizuschalten bitten wir Sie Ihre hinterlegten Zugangsdaten zu aktualisieren. Dies können Sie ganz schnell und einen klick auf weiter.

< weiter >

Wir danken Ihnen für Ihre Mithilfe und bitten um Ihr Verständnis.

Schöne Grüße wünscht Ihnen,

Ihr Hilfecenter

Phishingmails mit QR-Code

Unter dem Vorwand einer AGB-Änderung oder aufgrund eines neuen Verfahrens ("VIBS") wird auf eine Phishingseite verwiesen. Auf dieser Seite sind VR-Banken mittels BLZ hinterlegt. Im weiteren Verlauf werden VR-NetKey und PIN abgegriffen.

Nach mehrmaligen Aufrufen der Phishingseite wird der Phishinginhalt nicht mehr angezeigt. Es wird alternativ auf eine harmlose Webseite weitergeleitet!

Die Seiten "Impressum", "Datenschutz" usw. werden nicht angezeigt.

„Guten Tag! Kripo Göttingen. Wir haben einen Einbrecher festgenommen und Ihre Anschrift bei ihm gefunden.

Wir bieten Ihnen an, Ihre Wertsachen für Sie vorübergehend sicher zu verwahren.“

So oder ähnlich könnten sich Anrufer bei Ihnen melden.

Dabei würde Sie die „echte Polizei“ in einer solchen Angelegenheit nie telefonisch kontaktieren bzw. die Aufbewahrung Ihrer Wertsachen anbieten.

In den vergangenen Wochen kam es im Stadtgebiet Göttingen mehrfach zu Telefonanrufen von falschen Polizeibeamten. Dabei konnte im Telefondisplay beispielsweise die Nummer 0551/110 abgelesen werden. In einigen Fällen war sogar eine Art Funkverkehr im Hintergrund wahrnehmbar. Dies alles spricht dafür, dass die Täter sehr kreativ in ihrer Tatausführung sind. Opfer berichteten von einer Redegewandtheit mit hoher Überzeugungskraft des Anrufers.

In der Folge wird oftmals verlangt, Wertgegenstände an für Sie unbekannte Personen, angebliche Polizeibeamte oder andere Amtsträger auszuhändigen oder diese vor dem Haus zu deponieren.

Bei diesem speziellen Modus Operandi wird das Vertrauen in die Polizei schamlos ausgenutzt. Opfer sind meist ältere Menschen, oftmals alleinstehend.

Die Täter arbeiten in der Gesprächsführung sehr geschickt und versuchen Angaben über das Alter der Bewohner, Bankkonten, Bargeld, Schmuck und andere Wertgegenstände zu erlangen. In diesem Zusammenhang wird Ihnen angeboten, natürlich zu Ihrem Schutz, die Wertgegenstände vorübergehend in Verwahrung zu nehmen. Manchmal sind die Täter sogar so dreist, dass eine Mittäterschaft von Bankmitarbeitern behauptet wird, um auch das Vertrauen in Ihre Hausbank zu erschüttern.

ACHTUNG ! Hierbei handelt es sich nicht um Polizeibeamte!

Seien Sie misstrauisch! Auch wenn Sie während des Gesprächs mit dem Telefon zur Bank gehen sollen. Hierdurch soll verhindert werden, dass Sie über den Notruf 110 bei der Polizei oder anderen Vertrauenspersonen nachfragen. Durch technische Manipulation sind die Täter in der Lage, die Telefonnummer des Anrufers in Ihrem Telefondisplay beliebig erscheinen zu lassen. Dazu der Hinweis – die Notrufnummer 110 wird nicht übertragen!

Wie können Sie sich schützen?

Durch den Versand von gefälschten E-Mails versuchen Täter Kundenprozesse, die Einfluss auf regelmäßige Transaktionen (z.B. regelmäßige Gehaltszahlungen) haben, anzugreifen. In einem aktuellen Fall wurde versucht eine Änderung der Bankverbindung einer Gehaltszahlung zu initiieren.

Von: "Anzeige Name" <gimmieapolloXXX@gmail.com> (SPAM-Absender)

Betreff: Kontoinformation aktualisieren

Hallo <Name>

Ich möchte meine Bankverbindung aktualisieren, bevor die nächste Lohn- und Gehaltsabrechnung abgeschlossen wird. Was brauchen Sie?

Grüße

<Fake - Signatur des Opfers>

Immer wieder versuchen nicht autorisierte Personen durch gefälschte E-Mails und Schreiben, in denen der Name und/oder das Logo der Deutschen Bundesbank missbräuchlich verwandt werden, oder durch Telefonanrufe, in denen sie sich als Mitarbeiter der Deutschen Bundesbank ausgeben, an Konto- und Kreditkartendaten, PINs oder andere Zugangsdaten der Adressaten zu gelangen. Häufig wird auch die Zahlung einer hohen Geldsumme, wie Erbschaft, Gewinn etc. in Aussicht gestellt.

Die Deutsche Bundesbank versendet generell keine E-Mails mit Zahlungsaufforderungen, der Aufforderung zur Mitteilung von Kontodaten oder mit Informationen über Erbschaften, Gewinnen etc. an Privatpersonen. Auch nehmen Mitarbeiter der Deutschen Bundesbank diesbezüglich keinen telefonischen Kontakt mit Privatpersonen auf.

Solch offiziell wirkenden Versuche der Kontaktaufnahme stammen nicht von der Deutschen Bundesbank, sondern deuten auf einen Betrugsversuch hin. Dieses sogenannte Phishing soll den Empfänger verleiten, persönliche und finanzielle Informationen preiszugeben. Solche E-Mails sollten sofort gelöscht werden. Möglicherweise angehängte Dateien sollten auf keinen Fall heruntergeladen oder geöffnet werden.

Die Deutsche Bundesbank warnt eindringlich davor, auf Phishing-E-Mails oder -Schreiben zu reagieren. Gegebenenfalls sollten Sie derartige Hinweise auf Betrugsversuche unmittelbar den örtlichen Strafverfolgungsbehörden melden.

Bei betrügerischen Anrufen in der Vergangenheit gab es Fälle, bei denen angebliche Mitarbeiter der Deutschen Bundesbank Gewinne gegen Zahlung einer Bearbeitungsgebühr versprochen haben. Die Bundesbank nimmt generell keine Gewinnauszahlungen vor und kontaktiert auch keine Privatpersonen zu diesen Themen.

Keine Haftung für Schäden

Die Deutsche Bundesbank weist darauf hin, dass sie generell keine Anfragen an Dritte zu ihren persönlichen Legitimationsdaten (sogenannte Authentifizierungsinstrumente) für Karten, Internetzahlungen oder andere Zahlungsweisen richtet. Sofern Name, Logo, oder Adresse der Deutschen Bundesbank für Anfragen zu diesen Daten verwendet werden, können Sie davon ausgehen, dass sie von Dritten unautorisiert beziehungsweise in betrügerischer Absicht verwendet werden. Sollten Adressaten auf solche Ausspähversuche eingehen und entsprechende persönliche Legitimationsdaten preisgeben, haftet die Deutsche Bundesbank nicht für hierdurch entstehende Schäden.

Bitte achten Sie strikt darauf, persönliche Legitimationsdaten nur an autorisierte Personen und über autorisierte Kommunikationswege jeweils im Sinne der von Ihnen mit Ihrem Vertragspartner (Kreditinstitut, Kreditkartenunternehmen usw.) vereinbarten Bedingungen weiterzugeben.

Der vertrauenswürdige Zustand Ihres PCs ist die Voraussetzung für sicheres Banking. Um die Sicherheit Ihres PCs zu gewährleisten, sind folgende Maßnahmen von wesentlicher

Bedeutung:

Nutzen und installieren Sie nur Software aus vertrauenswürdigen Quellen. Überlegen Sie immer, ob Sie eine Software wirklich brauchen und ob Sie dem Anbieter (Hersteller und Download-Quelle) wirklich vertrauen. Generell sollten Sie keine Dateien von unbekannten Servern bzw. E-Mail-Anhänge unbekannten Ursprungs öffnen, herunterladen oder ausführen. Sollte dies jedoch erforderlich sein, so ist zumindest eine Überprüfung der Dateien mit einem aktuellen Virenscanner sinnvoll.

Schutz vor Viren, Würmern und "Trojanischen Pferden"

Einmal auf Ihrem System installierte Viren, Würmer oder "Trojanische Pferde" haben auf Ihrem System weitreichende Möglichkeiten. Sobald eine solche Schadsoftware auf Ihrem System installiert wurde, kann der Schutz Ihrer Daten und die korrekte Funktion von Betriebssystem und Anwendungen prinzipiell nicht mehr gewährleistet werden. Um eine optimale Abwehr von Schadsoftware zu erreichen, ist die Installation eines Virenscanners und einer Personal Firewall erforderlich bzw. sinnvoll. Wesentlich für die Wirksamkeit dieser Komponenten ist zudem eine regelmäßige Aktualisierung (mind. 1-mal pro Woche).

Sicherheitsaktualisierungen für Betriebssystem und Browser

Zum Teil nutzen Angreifer und Schadprogramme Sicherheitslücken im Betriebssystem und Programmen wie dem Browser, um sich unbemerkt in Ihrem PC einzunisten. Um das Angriffspotential über offene Schwachstellen zu minimieren, sollten Aktualisierungen für Betriebssysteme, Browser und Sicherheitskomponenten (wie Personal Firewall oder Virenscanner) umgehend installiert werden. Die meisten Programme bieten für diesen Zweck automatische Update-Funktionen, die in regelmäßigen Abständen auf den Herstellerseiten nach Aktualisierungen der Produkte suchen und diese ggf. installieren.

Die Authentifizierung ist der Nachweis eines Kommunikationspartners, dass er tatsächlich derjenige ist, für den er sich ausgibt. Die Authentizität wird im Online-Banking durch Einsatz des SSL-Protokolls gewährleistet. Hierbei wird über ein Zertifikat die Authentizität des Anbieters bestätigt. Eine erste und einfache Möglichkeit der Prüfung ist zudem anhand der angezeigten Internet-Adresse (URL) im Browser möglich.

Prüfen der Internet-Adresse

Als Anwender sollten Sie darauf achten, dass Sie die korrekte Adresse (URL) für das Online-Banking kennen. Bei jeder Sitzung sollten Sie die im Browser angezeigte URL auf Plausibilität prüfen. Jede unbekannte Internet-Adresse kann als nicht vertrauenswürdig eingestuft werden. Geben Sie bei fremden Adressen niemals persönliche Informationen und/oder Ihre Zugangsdaten der Online-Filiale ein. Der Zugang zum Online-Banking sollte immer über die offizielle Homepage Ihrer Bank gestartet werden. Auf keinen Fall sollten Sie Links zum Online-Banking verwenden, die über Web-Seiten oder E-Mails anderer Anbieter zur Verfügung gestellt werden.

https:// steht für die Kommunikation über das SSL-Protokoll (Verschlüsselte Kommunikation mit Authentizitätsnachweis des Anbieters mkbag.de).

Die SSL-Verbindung garantiert Ihnen, dass eine verschlüsselte Kommunikation mit der Fiducia & GAD IT AG, dem IT-Dienstleister Ihres Kreditinstitutes, stattfindet. SSL-Zertifikate enthalten hierfür generell den öffentlichen Schlüssel des Anbieters, sowie Angaben zur eindeutigen Identifikation. Das SSL-Zertifikat des Online-Bankings ist auf die MKB Mittelstandskreditbank Aktiengesellschaft (www.mkbag.de) ausgestellt (Besitzer/Organisation/Antragsteller).

Niemals sollte ein Zertifikat eines anderen Anbieters im Rahmen einer Sitzung im Online-Banking akzeptiert werden. Manuelle Bestätigungen des Zertifikats sind zudem im Online-Banking der Fiducia & GAD IT AG nicht erforderlich, da hierbei ein Zertifikat einer vertrauenswürdigen Zertifizierungsstelle zum Einsatz kommt.

Potentielle Angreifer nutzen i.d.R. eigens erstellte Zertifikate, welche vom Browser nur mit Bestätigung des Benutzers akzeptiert werden, da dieser die Authentizität nicht zweifelsfrei feststellen kann. Bei Zertifikatsfragen des Browsers ist daher Vorsicht geboten, bevor fremde Zertifikate akzeptiert bzw. als vertrauenswürdig eingestuft werden. Das Zertifikat des Anbieters sowie Angaben zur Stärke der Verschlüsselung Ihrer SSL-Sitzung können Sie überprüfen, indem Sie einen Doppelklick auf das Symbol "Vorhängeschloss" in der Statuszeile des Browsers durchführen.

Die Zertifizierungsstelle ist eine international anerkannte, unabhängige und vertrauenswürdige Instanz, die Zertifikate ausstellt. Bei der Zertifikatsausstellung ist ein spezieller Authentizitätsnachweis erforderlich, so dass später über das ausgestellte Zertifikat eine Authentizitätsprüfung möglich ist. Das Online-Banking der Fiducia & GAD IT AG verwendet "VR-Ident" als Zertifizierungsstelle. Als weitere Möglichkeit steht Ihnen ein Abgleich des Fingerprints des SSL-Zertifikats zur Verfügung. Beachten Sie hierzu bitte die Hinweise im folgenden Absatz.

Weitergehend können Sie die Korrektheit und Authentizität des verwendeten Zertifikats überprüfen, indem Sie den sogenannten Fingerprint (Fingerabdruck) aufrufen. Wenn Sie die Details des Zertifikats im Browser betrachten, wird Ihnen der unten aufgeführte Fingerprint angezeigt. Durch den Abgleich der angezeigten Daten mit den Informationen des Herausgebers können Sie sicher feststellen, dass es sich um das Originalzertifikat handelt, welches Sie nutzen möchten. Das SSL-Zertifikat sichert Ihnen zu, dass eine gesicherte Kommunikation mit dem gewünschten Gesprächspartner verschlüsselt erfolgt.

Das gängigste und derzeit sicherste Verfahren zur eindeutigen Authentizitätsbestimmung ist SHA-1. Der Fingerprint nach SHA-1 für das InternetBanking-Zertifikat (https://www.mkbag.de):

SHA1-Fingerabdruck

AF:FD:3D:26:D1:9B:4B:0E:EA:C4:74:8A:45:BE:B1:8C:03:2C:EE:03

Geheimhaltung von PIN und TAN

PIN und TANs dürfen nur im gesicherten Angebot des Online-Bankings verwendet werden. Niemals dürfen PIN und TAN per E-Mail übertragen oder auf anderem Wege Dritten anvertraut werden. Achten Sie darauf, dass Ihnen bei der Eingabe von PIN und TAN niemand "über die Schulter sieht" und speichern Sie nie Ihre PIN und TAN auf der Festplatte oder anderen Speichermedien Ihres Endgerätes. Deaktivieren Sie hierzu auch die automatische Passwort-Speicherung Ihres Browsers.

Änderung der PIN bei Verdacht der Kompromittierung

Sollten Sie versehentlich eine zweifelhafte Internet-Seite besucht und Ihre Daten preisgegeben haben, empfehlen wir Ihnen, die PIN zu ändern. Dies können Sie direkt in Ihrer Online-Filiale durchführen. Wenden Sie sich bei Problemen umgehend an Ihr Kreditinstitut.

Prüfung der SSL-Verbindung

Die Stärke der Verschlüsselung Ihrer SSL-Sitzung sowie das Zertifikat des Anbieters können Sie überprüfen, indem Sie einen Doppelklick auf dem Symbol "Vorhängeschloss" in der Statuszeile des Browsers durchführen. Nutzen Sie das Online-Banking nur über die gesicherten SSL-Verbindungen zum Rechenzentrum der Fiducia & GAD IT AG. Achten Sie auf die korrekte Adresse des Online-Bankings (URL). Rufen Sie dias Online-Banking ausschließlich über die Homepage Ihres Kreditinstitutes auf.

Reagieren Sie in keiner Weise auf E-Mails bzgl. Ihres Online-Bankings, die Ihnen unaufgefordert zugestellt werden

Niemals wird ein Kreditinstitut seine Kunden per E-Mail auffordern, vertrauliche Daten preiszugeben. E-Mails mit Inhalten wie: "Bitte prüfen Sie umgehend Ihren Online-Banking Zugang" weisen i.d.R. auf den Versuch einer so genannten Phishing Attacke hin. Hierbei versuchen Betrüger, Online-Banking-Nutzer auf ihre Web-Seite zu locken, um Zugangsinformationen zu Online-Konten zu sammeln. I.d.R. befindet sich in diesen Mails ein Link, der direkt zum Online-Banking führen soll. Die Internet-Adresse hat dabei meist nur marginale Abweichungen von der echten Adresse des Online-Bankings und der optische Eindruck der echten Seiten wird vollständig nachgeahmt. Nutzen Sie daher niemals Links, die Ihnen in Mails angeboten werden. Die Absenderadresse solcher E-Mails ist fast immer gefälscht, so dass eine Rückverfolgung dieser E-Mails sinnlos ist.

Nutzen Sie die Funktion "Logout" zum Beenden einer Sitzung

Erst mit dem Aufruf dieser Funktion wird Ihre Verbindung ordnungsgemäß getrennt. Die automatische Abmeldung erfolgt erst, wenn für die Dauer von 15 Minuten (5 Minuten wenn Sie Java-Script deaktiviert haben) keine Eingaben durch den Benutzer erfolgt sind. Sie werden in diesem Fall zur Neuanmeldung aufgefordert. Hinterfragen Sie immer kritisch, ob die auf einer Webseite geforderten Eingaben in Zusammenhang mit der von Ihnen gewünschten Aktion Sinn machen.